Etude de cas : Audit d’infrastructure informatique

Une étape indispensable pour réussir votre projet d’évolution et décliner une nouvelle stratégie d’entreprise

Lire l’étude de cas sur l’audit d’infrastructure informatique faite avec l’AFIPH.

Une étape indispensable pour réussir votre projet d’évolution et décliner une nouvelle stratégie d’entreprise

Lire l’étude de cas sur l’audit d’infrastructure informatique faite avec l’AFIPH.

Les pentests sont actuellement les solutions les plus efficaces pour renforcer la cybersécurité et la résilience de votre entreprise. Ces tests d’intrusion offrent de nombreux avantages pour évaluer la robustesse d’un système, d’un réseau ou d’une application.

Ils permettent d’identifier et de cartographier les failles de sécurité et les vulnérabilités d’un système pour apporter les corrections nécessaires.

En fonction des objectifs visés, il existe plusieurs approches et pentests différents. Ainsi, les testeurs disposent de plus ou moins d’informations pour tenter de s’infiltrer dans le Système d’Information.

Dans cette approche, les testeurs disposent d’un maximum d’informations sur l’entreprise. L’équipe de sécurité interne fournit en amont des informations très détaillées sur l’architecture interne du système, la configuration ou encore le système d’authentification.

L’objectif est de pouvoir analyser l’intégralité du périmètre et de proposer des recommandations très concrètes.

C’est le test d’intrusion le plus approfondi car il offre un niveau d’évaluation très précis des vulnérabilités.

A l’inverse, dans cette approche on cible un scénario très réaliste où les testeurs ne disposent d’aucune information. Ils simulent une attaque sans aucune connaissance préalable. Ce type de pentest évalue l’efficacité des solutions de sécurité mises en place pour détecter et réagir au plus vite face à une attaque externe.

L’objectif est de tester la sécurité générale et de détecter les failles qui pourraient être exploitées par un pirate.

Ce pentest est une combinaison des deux pentests précédents. Les testeurs disposent de quelques informations de base sur le système : mot de passe ou identifiant par exemple. Par conséquent, les testeurs connaissent déjà la cible et le contexte. Ils peuvent se concentrer sur des éléments déjà identifiés et de définir un périmètre de test précis en fonction des priorités.

Sécurisez votre entreprise maintenant : Planifiez votre pentest !

Quel que soit le type de pentest sélectionné, ces tests d’intrusion font partie intégrante de la stratégie de sécurité de votre entreprise. Les résultats obtenus permettront de mettre en place les mesures correctrices adaptées pour maintenir une performance optimale de votre infrastructure informatique.

Notre équipe d’experts a mis en place différents types de pentests spécialement conçus pour répondre à tous les besoins.

Ils sont à votre disposition pour tout complément d’information

Un pentest est une simulation contrôlée d’une attaque informatique. Cette démarche permet de tester la sécurité d’un système, d’un réseau ou d’une application. Réalisé par des experts en cybersécurité, il aide à identifier les failles, vulnérabilités et points faibles.

Les pentests, accessibles à toutes les entreprises, sont essentiels pour protéger le Système d’Information. Ils représentent une solution incontournable pour évaluer et renforcer la sécurité.

Grâce à cette méthode, toutes les vulnérabilités exploitables par des hackers sont mises en lumière. Plus encore, le pentest permet de planifier des actions pour prévenir les attaques. Ces mesures correctrices offrent un atout majeur : maintenir un haut niveau de protection.

En parallèle, le pentest évalue aussi l’efficacité des dispositifs existants. Antivirus, pare-feu, politiques de sécurité : tous les éléments sont testés. Cette démarche s’inscrit dans une logique d’amélioration continue. De la gestion des accès aux sauvegardes en passant par les mots de passe, l’ensemble du système est analysé.

Planifiez votre pentest pour protégez votre entreprise des cybermenaces.

Le pentest identifie les failles exploitables, ce qui permet de prévenir les cyberattaques. En conséquence, il réduit les risques de violations de données et de pertes financières. Par ailleurs, il limite les impacts négatifs sur l’image de l’entreprise.

Le pentest adopte une approche proactive. Il fournit un plan d’action détaillé avec des recommandations spécifiques. Ainsi, les entreprises peuvent se protéger efficacement contre les menaces.

Les employés jouent un rôle clé dans la sécurité informatique. Or, dans de nombreuses cyberattaques, l’humain est la première cible. Le pentest sensibilise les équipes et partage des bonnes pratiques : gestion des mots de passe, sauvegardes régulières et protection des données sensibles.

En Europe, le RGPD impose aux entreprises de respecter certaines règles. Le pentest permet de vérifier la conformité avec ce règlement et d’éviter les sanctions financières.

Dans un contexte de fort développement des technologies et de la transition numérique, les entreprises doivent faire preuve de résilience et de résistance face aux cybermenaces. En investissant dans des pentests réguliers, les entreprises démontrent leur volonté et leur engagement de faire de la sécurité informatique un enjeu majeur.

Notre équipe d’experts en cybersécurité a mis en place différents types de pentests spécialement conçus pour répondre à tous les besoins.

Notre équipe est à votre disposition pour tout complément d’information

Située à Lyon et spécialisée dans la cybersécurité, Manhattan vient conforter les objectifs et les ambitions du Groupe Value IT.

Forte d’une expérience de plus de 20 ans, Manhattan accompagne les entreprises à appréhender les nouveaux défis de la cybersécurité par la conception, l’intégration et le maintien des réseaux d’entreprise et de leur sécurité.

Par conséquent, l’offre de Value IT s’enrichit d’une nouvelle Business Unit dédiée à la cybersécurité, nouvel enjeu stratégique dans la performance de nos clients.

Aujourd’hui, les projets IT doivent être pensés dans leur globalité en intégrant tous les aspects cyber qui en découlent.

Cette alliance est le fruit de plusieurs mois de travail aux côtés de Philippe Collot, PDG de Manhattan qui se réjouit de l’aboutissement de ce projet.

« J’ai souhaité m’appuyer sur une structure à taille humaine afin de développer et dynamiser notre activité de cybersécurité. Value IT m’a semblé le mieux à même à nous aider. La personnalité de Jérémy a surement beaucoup compté dans mon choix. L’humain est au centre de sa stratégie. Notre rapprochement est naturel. »

Les équipes de Manhattan intègrent donc le Groupe Value IT qui se réjouit de pouvoir partager les connaissances et expertises.

Value IT est aujourd’hui dans une dynamique vraiment enthousiasmante !

Simple, pratique et économique, le Couplage Téléphonie Internet (ou VoIP) s’est imposé au sein de nombreuses entreprises. Sa mise en place est une étape importante qui doit se faire en respectant des prérequis incontournables. En effet, le déploiement de ces solutions induit une transformation en profondeur des équipements, de l’infrastructure informatique et des équipements utilisés quotidiennement par les entreprises.

Le CTI repose sur la connexion internet. Ainsi, l’infrastructure réseau doit être suffisamment solide et bien configurée pour assurer une connectivité constante et fiable.

Il est nécessaire de disposer d’une bande passante en quantité suffisante et dimensionnée pour les besoins de l’entreprise. Les appels, les visioconférences ou encore le nombre d’utilisateurs peuvent saturer la bande passante. Il s’agit donc de disposer d’une fibre dédiée afin d’assurer une bonne qualité de service.

Pour maintenir une infrastructure robuste, le matériel doit pouvoir supporter les exigences du CTI. Un matériel adapté et récent est nécessaire pour assurer un fonctionnement optimal. De plus, les équipements des utilisateurs doivent être compatibles avec la solution choisie.

Toutes les communications passent par le réseau Internet, ce qui peut augmenter la vulnérabilité des entreprises aux menaces informatiques. Une politique de sécurité solide doit être instaurée pour assurer la sécurité des données de l’entreprise.

Tout le système reposant sur la connexion, toute coupure ou dysfonctionnement peut entrainer la paralysie. Il faut être capable de réagir et de résoudre le problème rapidement. La réactivité et l’expertise des intervenants sont des facteurs indispensables pour assurer la continuité de l’activité.

Pour garantir un fonctionnement optimal, l’analyse et la compréhension des prérequis sont primordiales. C’est à partir de cette étape que le Couplage Téléphonie Internet apportera les avantages escomptés.

Notre équipe d’experts en Télécoms vous accompagne tout au long de votre projet : sélection de la meilleure solution de Couplage Téléphonie Internet , déploiement de la solution et maintenance réactive.

N’hésitez pas à contacter notre équipe et à découvrir notre offre dédiée au CTI !

Le couplage Téléphonie Internet, ou VoIP (Voice over Internet Protocol), est une technologie qui permet de passer des appels en utilisant une connexion internet plutôt qu’un réseau téléphonique habituel. Cette nouvelle technologie a bouleversé la communication des entreprises. Le CTI offre des avantages considérables en termes de coûts, de flexibilité et d’efficacité pour les entreprises.

Le coût des appels est beaucoup plus faible, voire gratuit en fonction du forfait souscrit. Les fournisseurs de services proposent des forfaits illimités ou à prix fixes pour permettre aux entreprises de mieux contrôler leur budget.

Les appels peuvent être émis depuis un téléphone mais aussi depuis un ordinateur ou une tablette. Peu importe l’endroit, il suffit de disposer d’une connexion Internet pour émettre des appels. Les utilisateurs disposent des mêmes fonctionnalités en déplacement ou en télétravail qu’au bureau.

En complément des fonctionnalités habituelles, le CTI offre des fonctionnalités très utiles comme la messagerie, le transfert ou la redirection d’appel, la visioconférence ou encore les appels abrégés. De plus, d’autres applications informatiques sont intégrables, ce qui permet aux entreprise d’automatiser des processus pour gagner du temps et de l’argent.

La qualité de voix est améliorée grâce à la technologie Internet. Le réseau Internet offre une qualité supérieure au réseau traditionnel. Cette qualité est nécessaire pour l’utilisation de fonctionnalité comme la visioconférence par exemple qui nécessite un réseau adapté.

Les fournisseurs de service prennent en charge l’installation et la maintenance des systèmes. Les entreprises se déchargent de l’aspect technique et se concentrent sur leur activité principale.

Cependant, malgré les nombreux avantages que présentent le CTI, ou VoIP, cette technologie dispose également de limites et de contraintes à prendre en compte.

Tout d’abord, les utilisateurs sont totalement dépendants de la connexion Internet. Si celle-ci est lente ou instable, la qualité de voix peut en souffrir. En cas de dysfonctionnement, aucun appel ne pourra être émis et toutes les communications passant par le réseau Internet seront inaccessibles. Enfin, le CTI impose des règles de sécurité plus strictes afin de protéger les données et les appels qui peuvent être la cible de cyberattaques.

Aujourd’hui, le CTI se démocratise de plus en plus auprès des entreprises. Il offre une véritable alternative aux réseaux téléphoniques traditionnels tout en procurant des avantages devenus essentiels pour tous les professionnels. Une analyse des besoins de communication est nécessaire afin de sélectionner la meilleure solution et bénéficier d’effets de synergie et de performance.

Nos experts Télécoms vous accompagnent tout au long de votre projet. Grâce à leurs recommandations et aux forts partenariats créés, vous optimiserez l’efficacité de votre entreprise grâce à une solution CTI.

N’hésitez pas à les contacter !

Nouvelle alliance stratégique pour le Groupe Value IT avec ID-SYS INFORMATIQUE, acteur référent en infrastructure informatique, télécom et réseaux.

Animée par la mise en œuvre d’un projet ambitieux ainsi que d’une volonté de répondre aux demandes accrues d’accompagnement de bout en bout, de sécurité et de performance, ID-SYS INFORMATIQUE a souhaité se rapprocher d’un partenaire opérationnel, solide et de confiance, capable d’apporter à ses clients un socle d’expertises complémentaires.

VALUE IT est ce partenaire. Une PME agile et innovante, présente sur l’ensemble des domaines suivants : sécurité, infrastructure, intégration, hébergement et téléphonie.

VALUE IT a tout de suite séduit les équipes d’ID-SYS tant sur la qualité de son offre de services, de ses compétences techniques, de ses équipes que sur ses engagements et valeurs.

La qualité, la disponibilité, l’expertise et la bienveillance managériale ; des valeurs que Jérémy Orlowski, Président du Groupe Value IT et Eric Lepretre, Dirigeant d’ID-SYS, auront à cœur de placer au premier plan.

« Ce rapprochement représente un formidable élan pour ID-SYS. C’est un projet très stimulant, pour moi, mais également pour mon équipe de passionnés. Nous sommes très heureux et prêts à relever de nouveaux challenges tous ensemble ». Eric Lepretre

Ce rapprochement est un véritable partenariat stratégique ainsi qu’une occasion unique de faire rayonner ID-SYS INFORMATIQUE et VALUE IT par le partage des offres, des meilleures pratiques et d’une vision commune de leurs métiers.

La sécurité informatique est un domaine en constante évolution qui nécessite une vigilance constante. Le choix d’un SOC (Security Operation Center) est donc essentiel pour protéger les entreprises.

Les services SOC jouent un rôle essentiel pour détecter, analyser et répondre aux menaces de sécurité en temps réel. Bien choisir son SOC est crucial, car plusieurs options existent, chacune avec ses propres avantages.

Le SOC interne fonctionne grâce aux ressources internes de l’entreprise. Cette équipe de sécurité informatique est responsable de la surveillance de tous les systèmes informatique (réseaux, serveurs, applications et périphériques). Les membres du SOC interne travaillent en étroite collaboration avec les équipes informatiques et de sécurité de l’entreprise pour répondre aux incidents de sécurité en temps réel.

Intégrée à l’entreprise, l’équipe connait parfaitement les processus internes et dispose donc d’une vision globale. En cas d’incident, la réactivité est un réel atout.

Cependant, le SOC interne nécessite des investissements importants et des prix sont élevés pour les petites et moyennes entreprises.

Le SOC externe est sous-traité à un prestataire informatique spécialisé. Il offre une expertise de haut niveau dans la sécurité. Les systèmes informatiques sont sous surveillance 24 heures sur 24, 7 jours sur 7. L’entreprise se concentre donc sur ses activités principales et son cœur de métier.

De plus, le SOC externe fournit des outils et des technologies de pointe très efficace qu’une entreprise pourrait avoir des difficultés à se procurer et à gérer par elle-même.

Le SOC hybride est un mélange du SOC interne et du SOC externe. Dans ce modèle, l’entreprise a une équipe de sécurité interne qui travaille en étroite collaboration avec le prestataire externe. Cette approche permet à l’entreprise de bénéficier de la connaissance approfondie de l’entreprise de l’équipe interne, de la compétence et de la surveillance en continu et de l’expertise du prestataire.

Ce type de SOC est particulièrement utile pour les entreprises qui ont des besoins d’agilité et de sécurité informatique complexes et nécessitent une surveillance constante.

De plus, c’est une solution très flexible facilement ajustable en fonction des besoins. Les prix sont ajustés car les coûts de sécurité informatique sont donc maitrisés.

Le SOC virtuel est un centre opérationnel de surveillance de sécurité informatique sans installation physique. Dans ce modèle, tout est dématérialisé. L’entreprise utilise des outils de sécurité basés sur le cloud pour surveiller et détecter les menaces de sécurité.

Le SOC dédié est un centre opérationnel de surveillance de sécurité informatique unique à une entreprise ou à une organisation spécifique. Ce type de SOC est généralement recommandé pour les grandes entreprises et les organisations gouvernementales qui ont des exigences de sécurité complexes et des besoins de surveillance en temps réel. Par conséquent, les prix sont plutôt élevés.

En conclusion, bien choisir son SOC informatique n’est pas une décision à prendre à la légère. Les différents types de SOC sont conçus pour répondre à tous les besoins de sécurité informatique. Le choix du type de SOC dépend des exigences de sécurité de l’entreprise, de ses ressources internes, de son budget et de son expertise en sécurité informatique. Pour une efficacité garantie, l’analyse approfondie des besoins spécifiques est une étape primordiale pour choisir le bon SOC informatique sécurité !

En partenariat avec les acteurs leaders du marché en matière de cybersécurité, Value IT a développé une solution dédiée au SOC pour les entreprises de toutes tailles.

Nos experts IT sont des spécialistes de la sécurité et peuvent vous accompagner. Grâce à leurs recommandations, vous disposerez d’une solution sur-mesure adaptée à votre secteur d’activité.

Découvrez toutes nos solutions SOC informatique pour votre entreprise !

Pour en savoir plus, découvrez notre article du Journal Des Entreprises « Un SOC pour les entreprises c’est possible ! »

Toute l’équipe de Value IT est fière d’annoncer son partenariat privilégié avec Strat&SI.

Pour Nicolas Bard, dirigeant de Strat&SI, et Jérémy Orlowski, PDG du Groupe Value IT, ce rapprochement est apparu comme une évidence. « Nous partageons une vision commune de la gestion des projets ainsi que des valeurs fortes orientées satisfaction client. »

Strat&SI restera une marque indépendante et autonome dans le Groupe Value IT. L’objectif est de mutualiser les back offices afin d’optimiser les process de gestion. Mais les conseils et consultations proposés aux clients se feront toujours de manière objective.

Grâce à cette équipe de DSI Client, Value IT souhaite améliorer en permanence nos services et répondre aux mieux aux exigences des clients.

Le client choisira. Il pourra opter pour une partie ou l’ensemble des solutions que le groupe mettra à sa disposition ; de la DSI jusqu’à l’intégration, l’infogérance ou encore la cybersécurité et le cloud.

Désormais, nous pouvons être le service informatique externalisé, expert, agile et disponible des PME et ETI qui en ont besoin…

Merci à toute l’équipe de Strat&SI pour leur confiance et pour ce partenariat opérationnel, solide et de confiance !

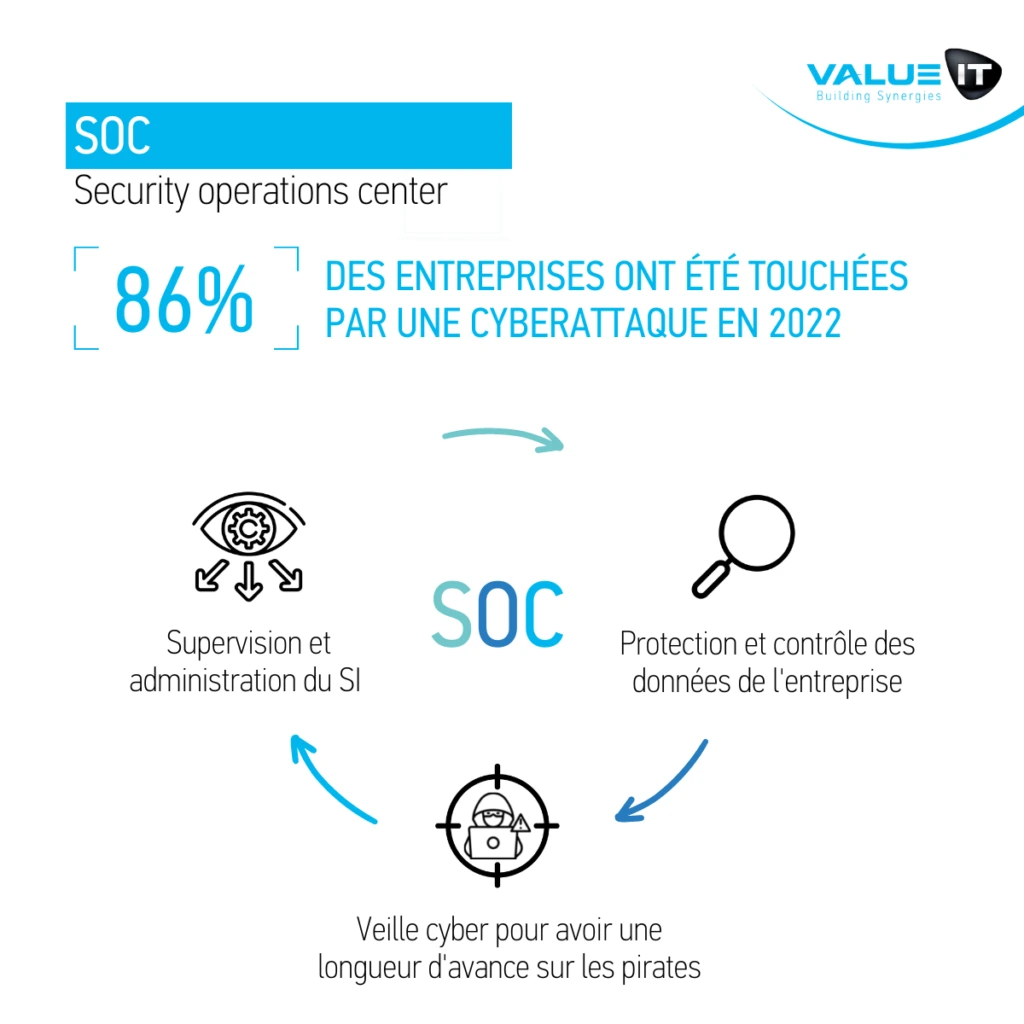

La sécurité des données est devenue un enjeu stratégique incontournable pour les entreprises, quel que soit leur secteur d’activité. En effet, selon des études récentes, 86 % des entreprises ont été victimes d’une cyberattaque au cours des 12 derniers mois, ciblant principalement leurs données sensibles. Chaque jour, des collectivités, des entreprises et des associations subissent des attaques visant à dérober leurs informations, avec des conséquences potentiellement désastreuses sur leur pérennité.

Pour atteindre une protection efficace, nos experts sont unanimes : le SOC est la meilleure solution de protection contre les cyberattaques.

Le Security Operations Center (SOC) constitue la réponse efficace aux cyberattaques. Il permet une supervision globale du système d’information (SI) de l’entreprise. Grâce à une analyse approfondie, le SOC identifie les vulnérabilités et les failles de sécurité, et met en place des scénarios de réponse adaptés à chaque anomalie. La rapidité et l’efficacité des interventions sont déterminantes lors d’une cyberattaque : un SOC permet d’anticiper les risques et de mettre en œuvre des mesures de défense robustes.

De plus, le SOC assure une cyberveille constante pour se tenir informé des dernières techniques utilisées par les cybercriminels. Cette connaissance approfondie est un atout précieux, permettant aux entreprises d’avoir une longueur d’avance sur les menaces potentielles.

Le SOC fournit des données essentielles sur l’état de la sécurité du SI, facilitant ainsi l’ajustement et le renforcement des politiques de sécurité. Grâce à des reportings réguliers basés sur des indicateurs clés, les entreprises peuvent affiner leur stratégie informatique. L’analyse en temps réel permet de détecter les anomalies immédiatement, garantissant une réaction rapide et adaptée.

Un autre avantage majeur du SOC est qu’il aide les entreprises à respecter les réglementations en vigueur, notamment le RGPD (Règlement Général sur la Protection des Données. En intégrant des mesures de sécurité adéquates, le SOC permet de répondre à toutes les obligations légales liées à la protection des données.

Il existe des solutions SOC adaptées à chaque type d’entreprise, en fonction de sa taille et de son secteur d’activité. Les options varient entre SOC virtuel, hybride, ou intégrant un NOC (Network Operations Center).

Les entreprises disposant de ressources internes peuvent gérer leur SOC en interne, tandis que d’autres, aux moyens limités, peuvent externaliser cette fonction à des experts en cybersécurité.

Découvrez notre solution de SOC externalisé

Avant de déployer un SOC, il est nécessaire de comparer les différentes options pour garantir une mise en place efficace et rapide. Un SOC opérationnel doit être flexible et personnalisé, prenant en compte les objectifs et contraintes spécifiques de chaque entreprise.

Face à la multiplication des cyberattaques, le SOC est la meilleure solution de protection pour les entreprises. En partenariat avec les acteurs leaders du marché en matière de cybersécurité, Value IT a développé une solution dédiée au SOC pour les entreprises de toutes tailles.

Nos experts IT sont spécialisés dans la sécurité et peuvent vous accompagner. Grâce à leurs recommandations, vous disposerez d’une solution sur-mesure adaptée à votre secteur d’activité.

Renforcez votre stratégie de sécurité !

Pour en savoir plus, découvrez notre article du Journal Des Entreprises « Un SOC pour les entreprises c’est possible ! »

Source : Global data protection index 2022

Value IT, en partenariat avec Menaya, spécialiste en cybersécurité, propose une solution innovante et clé en main à ses clients basée sur le concept du « hacker éthique virtuel ».

Les TPE et PME font face à une hausse alarmante des cyberattaques. Pourquoi ? Leur système d’information reste souvent insuffisamment protégé, faute de moyens. Ces entreprises, se croyant à l’abri en raison de leur petite taille, deviennent des cibles faciles pour les hackers. Résultat : en 2021, 54 % des entreprises françaises ont subi des attaques selon le baromètre CESIN 2022 sur la cybersécurité.

Grâce à ce partenariat, Value IT propose une solution complète pour détecter, analyser et surveiller en continu les cyber-risques. Conçue pour être simple et agile, cette solution fonctionne comme un « hacker éthique virtuel ». Elle exige peu d’intervention humaine et analyse les menaces en temps réel. Les entreprises bénéficient ainsi d’une cybersécurité fiable et sans interruption.

Cette collaboration entre un acteur de la transformation digitale et un expert en cybersécurité répond à un besoin fort, encore peu exploré.

« Nous sommes ravis d’avoir signé ce partenariat avec Value IT. Notre offre en cybersécurité va étoffer un portfolio qui couvrait l’ensemble du Système d’Information mais surtout apporter à Value IT une solution performante capable de sécuriser l’ensemble de ces briques dans un univers digital à la fois extrêmement instable et dangereux.» Avi Bartov, fondateur de Menaya.

« La sécurité des systèmes d’information de nos clients est au cœur de nos préoccupations. En effet, compte tenu de la multiplication du nombre de cyberattaques, la cybersécurité est désormais un enjeu stratégique pour toutes les entreprises, quelles que soient leur taille et leur activité. Sachant que 75% des cyber attaques sont imputables à des acteurs malveillants extérieurs aux sociétés, nous sommes heureux de pouvoir offrir aux PME et ETI une solution simple et efficace de détection, d’analyse et surveillance de leurs risques en cybersécurité. Menaya complète nos offres sécurité et nous permet d’offrir à nos clients un service de qualité à 360° » a déclaré, Jérémy Orlowski, président de Value IT.

La solution Menaya repose sur trois volets essentiels :

Envie de tester ? Il suffit de vous inscrire pour bénéficier de l’offre Menaya en version d’essai gratuit pendant 30 jours

Le professionnalisme des équipes du groupe Value IT, associé à la rapidité d’exécution, a été la clé du succès de cette transition. Grâce à l’expertise des équipes, nous avons pu améliorer significativement notre performance opérationnelle, grâce à de nouvelles fonctionnalités.