Avez-vous besoin d’externaliser votre SI ?

L’infogérance, ou externalisation du système d’information (SI), consiste à déléguer partiellement ou totalement à un prestataire informatique spécialisé certaines missions essentielles, telles que la gestion, la maintenance, l’évolution ou la sécurisation du système d’information.

Dans cet article, nous vous présenterons les différents types d’infogérance ainsi que les services inclus dans une prestation. Ensuite, nous vous guiderons dans la détermination de l’éventuel besoin de votre entreprise en matière d’externalisation du SI. Peu importe la taille de votre entreprise, il est important que cette réflexion fasse partie d’une stratégie globale de développement.

Quels sont les différents niveaux d’infogérance ?

Le niveau d’infogérance dépend de plusieurs facteurs propres à chaque entreprise, tels que l’activité, la taille de la structure, les implantations géographiques, le volume et la nature des données, ainsi que les priorités de la direction. Tous ces éléments doivent être pris en compte pour choisir le modèle d’infogérance le plus adapté.

Un audit du système d’information est vivement recommandé en début de prestation, afin de déterminer le niveau d’infogérance requis par l’entreprise.

L’infogérance partielle

L’infogérance partielle permet de déléguer uniquement une partie du SI à un prestataire. Cela peut concerner des domaines spécifiques comme la gestion des systèmes, des équipements ou des applications.

L’infogérance globale

Ce modèle d’infogérance consiste à externaliser la gestion complète du SI. Dans ce cas, un comité de pilotage régulier et des rapports sont mis en place pour suivre les actions menées et déterminer les décisions à prendre.

L’infogérance applicative

L’infogérance applicative englobe la gestion, le développement et la maintenance des logiciels et applications métiers. Le prestataire optimise les performances des applications et corrige les anomalies. Il propose également les évolutions nécessaires pour garantir leur bon fonctionnement.

Quels services sont inclus dans une prestation d’infogérance ?

La prestation d’infogérance inclut différents services. Value IT propose :

Le Maintien en Condition Opérationnelle (MCO) et la maintenance préventive des équipements

- Infrastructure Serveur et Réseau

- Solution Collaborative

- TOIP

La maintenance curative

- Gestion des postes de travail (ordinateurs fixes ou portables, imprimantes personnels, logiciels)

- Gestion des utilisateurs et des droits d’accès (LDAP, Active Directory) `

- Installation des nouveaux matériels

- Gestion de la garantie en cas de panne

- Prêt de matériel en cas de panne

- Infrastructure Serveur et réseau et TOIP

Exploitation et administration

Les équipes techniques de Value IT interviennent sur des domaines très variés : filtrage des pare-feu, messagerie, anti-virus, antispam etc. Plus concrètement, les prestations suivantes sont assurées :

- Gestion des abonnements des différents logiciels

- Gestion des renouvellements de licences.

- Gestion des mises à jour

- Gestion et mise à jour des anti-virus

- Infrastructure Serveur et réseau et TOIP

Supervision ou monitoring des systèmes informatiques

Value IT propose à ses clients une solution complète de supervision pour anticiper les dysfonctionnements du système d’information. Cette solution combine trois outils permettant de surveiller en permanence les sauvegardes, les équipements matériels et les logiciels. De plus, des tableaux de bord détaillent la performance du SI, offrant ainsi un contrôle optimal de sa disponibilité.

Support technique et gestion des incidents

Le support technique ou guichet unique est un centre de service qui répond aux demandes des utilisateurs par téléphone, email ou ticket. Chaque demande est classée selon sa nature (incident, demande de changement ou d’évolution) et sa sévérité (nombre d’utilisateurs impactés ou urgence).

Gestion des sauvegardes

Value IT garantit des sauvegardes conformes à la politique définie avec ses clients. Ces sauvegardes sont régulièrement testées pour s’assurer de leur bon fonctionnement.

Il est recommandé de mettre en place des sauvegardes à la fréquence suivante :

- Une sauvegarde complète le week-end

- Une sauvegarde incrémentale tous les jours de la semaine hors week-end.

- Rotation sur 5 semaines

- Une archive mensuelle à la clôture comptable du mois

- Une archive semestrielle

Comité de pilotage

Ce comité se tient en général 1 fois par an. Il vise à faire le point sur le contrat et notamment :

- Vérifier le respect des engagement pris au contrat.

- Faire le bilan des prestations effectuées par VALUE IT

- Envisager les évolutions du système d’information

L’infogérance, oui, mais pour qui ?

L’infogérance est souvent perçue comme un service réservé aux grandes entreprises. Pourtant, ce sont surtout les PME et TPE qui y ont recours, car elles manquent souvent de compétences internes pour gérer leur système d’information. Quant aux grandes entreprises, elles privilégieront généralement une infogérance partielle, comme la délégation de l’assistance utilisateur ou de la maintenance préventive de leurs serveurs.

Posez-vous les bonnes questions et lever les freins

Que vous soyez une petite ou une grande entreprise, il est essentiel de poser les bonnes questions avant de décider si l’infogérance est une solution adaptée à vos besoins. Rencontrez-vous fréquemment des pannes informatiques ? Vos collaborateurs passent-ils trop de temps à résoudre des problèmes techniques ? Votre SI est-il complexe et nécessite-t-il une expertise technique ?

Si le « oui » l’emporte à plusieurs reprises, c’est que vous avez sans doute intérêt à externaliser votre SI. Les avantages de l’infogérance sont nombreux : contrôle des coûts, gain en performance, adaptabilité et réactivité en cas d’incidents…

Lever les freins

Peut-être craignez-vous de perdre la maîtrise de votre système d’information ou avez-vous peur d’éventuels dysfonctionnements… Bien sûr, cette transition est une phase déterminante. Mais rappelez-vous que vous l’infogérant est un spécialiste. Une équipe d’experts va travailler avec méthodologie, auditer le SI de votre entreprise, comprendre vos besoins et présenter ses actions au travers d’une feuille de route. Cette transition doit s’effectuer de manière progressive, et avancer par palier.

Quand externaliser votre SI ?

Le passage à l’infogérance peut être motivé par plusieurs facteurs. Par exemple, lorsque votre entreprise atteint une taille critique, il devient trop coûteux ou trop complexe de gérer son SI en interne. De même, si vous constatez que votre temps est de plus en plus absorbé par la gestion de votre système informatique, il peut être temps de confier cette tâche à un prestataire.

Quels sont les principaux besoins auxquels répond l’infogérance ?

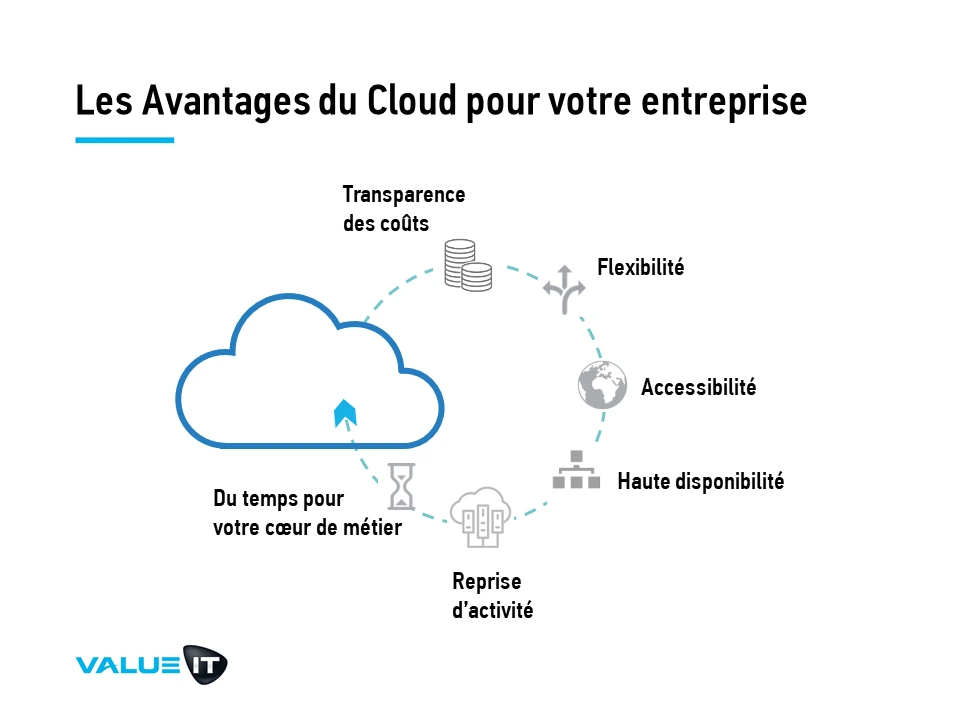

Les entreprises qui externalisent leur SI recherchent principalement une réduction des coûts et une plus grande flexibilité. La réduction des coûts s’explique par les économies d’échelle réalisées par le prestataire. Les dépenses sont maîtrisées, car l’entreprise paie uniquement les services dont elle a besoin, transformant ainsi ses coûts fixes en coûts variables.

L’accroissement de la flexibilité vient du fait qu’il est plus simple de contrôler une activité externalisée que de la gérer en interne. L’infogérance permet également de bénéficier d’une qualité de service accrue grâce aux compétences des experts, tout en vous permettant de vous concentrer sur votre cœur de métier.

Une fois convaincu des avantages de l’infogérance, il est essentiel de rédiger un cahier des charges précis pour sélectionner un prestataire de confiance. Ce dernier devra répondre à des critères tels que la réactivité, l’écoute, l’expertise et la proximité avec votre entreprise.

Des questions sur votre projet d’infogérance ? Que ce soit pour un nouveau projet ou un changement de contrat, n’hésitez pas à nous contacter. Nos experts sont à votre disposition pour vous accompagner tout au long de cette transition.